استراتيجيات الحماية السحابية ضد استيلاء عناوين الـ IP المعلقة

لقد أحدث الحوسبة السحابية ثورة في عمليات الأعمال، لكنها أيضًا تطرح تحديات أمنية جديدة. أحد هذه التحديات هو خطر الاستيلاء على عناوين الـ IP المعلقة، وهي ثغرة يمكن للمهاجمين استغلالها لاعتراض حركة المرور وتنفيذ أنشطة ضارة. تشرح هذه المقالة طبيعة عناوين الـ IP المعلقة، وتأثيراتها الأمنية، والإستراتيجيات للحد من هذا الخطر.

الاستيلاء على عناوين الـ IP

هناك نوعان من عناوين الـ IP ذات الصلة بهذا النقاش:

- عناوين IP المرنة (EIPs): هذه هي عناوين IPv4 ثابتة تقدمها مزودات الخدمات السحابية مثل AWS. يمكن ربط EIP بأي مُثيل في حساب المستخدم وإعادة تعيينه حسب الحاجة. تصبح الـ EIP "معلقة" في حالتين رئيسيتين: أولاً، إذا تم فصلها عن مُثيل ولكن لم تُعاد إلى تجمّع عناوين الـ IP، فتُعتبر معلقة لأنها لم تعد قيد الاستخدام الفعّال لكنها ما زالت مُخصصة للحساب. يمكن أيضًا أن تصبح الـ EIP معلقة عندما يتم إطلاقها مرة أخرى إلى التجمّع، لكن سجل DNS يستمر في الإشارة إليها.

- عناوين IP المؤقتة: هذه هي عناوين IP العامة المؤقتة المخصصة للمثيلات عند إطلاقها. إذا تم إيقاف أو إنهاء مُثيل، يتم إطلاق الـ IP المؤقت مرة أخرى إلى التجمّع. ومع ذلك، إذا كان سجل DNS يشير إلى هذا الـ IP الذي تم إطلاقه، فإنه يصبح مرجعًا معلقًا، معرضًا للاستيلاء عليه.

التمييز بين عناوين الـ IP المرنة والمؤقتة أمر حاسم في فهم مشهد المخاطر وتطبيق التدابير الأمنية المناسبة.

مشهد التهديد

تشكّل عناوين الـ IP المعلقة مخاطر أمنية كبيرة. يمكن للمهاجمين استغلال هذه الثغرات لإطلاق حملات تصيّد، أو توزيع برمجيات خبيثة، أو سرقة بيانات حساسة. نظرًا للثقة الموروثة في خدمات السحابة، قد لا يشك المستخدمون في الاستخدام الخبيث لهذه العناوين، مما يجعلها وسيلة فعالة للهجمات الإلكترونية. تشمل التداعيات على المؤسسات ليس فقط الأضرار السمعة بل أيضًا العقوبات التنظيمية والخسائر المالية الكبيرة، مما يبرز الحاجة الملحّة إلى تدابير أمنية قوية.

الاستغلالات المحتملة من قبل المهاجمين

استغلال عناوين الـ IP المرنة المعلقة

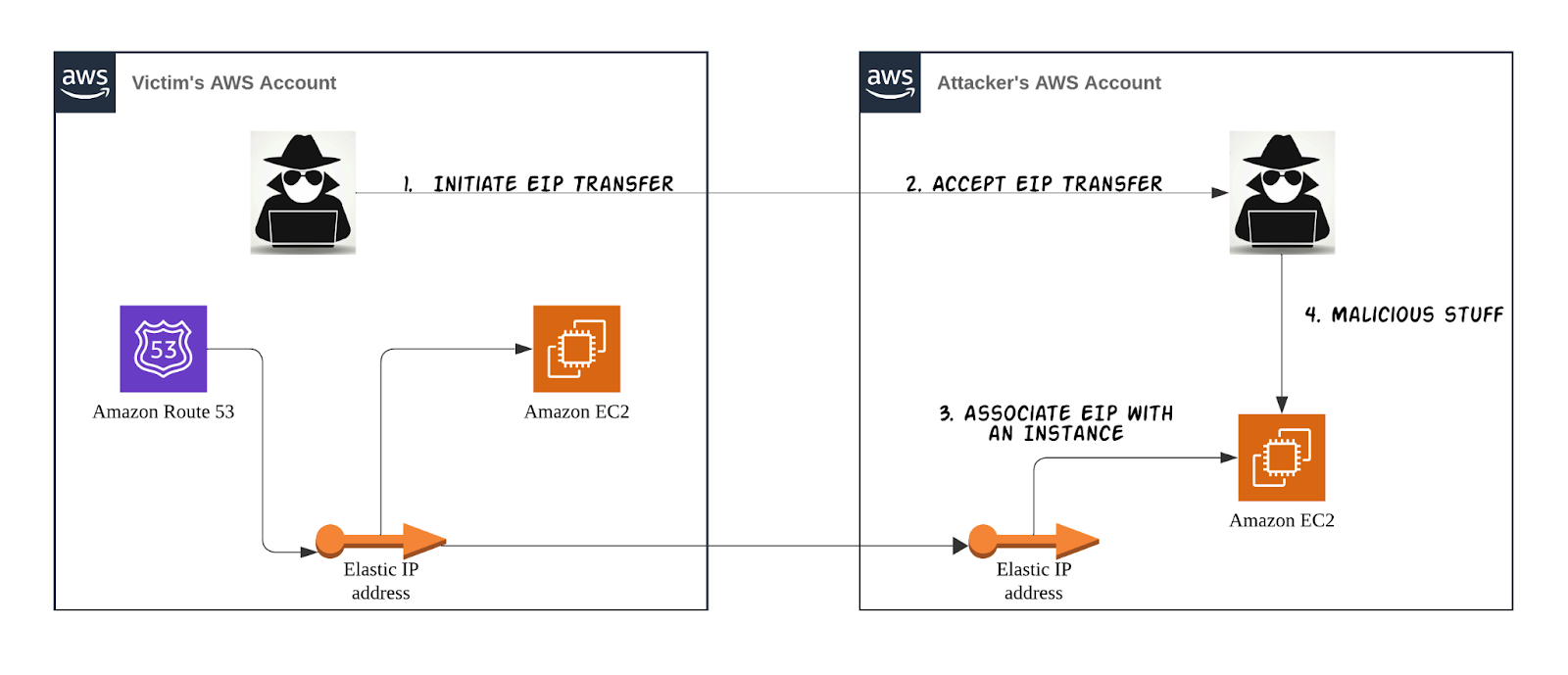

عادة ما يتضمن استغلال المهاجم لعنوان الـ IP المرن المعلق عدة خطوات ويتطلب تحقق شروط محددة:

- اكتشاف الثغرة: يبدأ المهاجم بتحديد IP معلق. يمكن أن ينتج هذا التعرف عن استطلاع أو اكتشاف عرضي.

- الحصول على وصول إلى الحساب: للمضي قدمًا، يجب على المهاجم الحصول على بعض المستوى من الوصول إلى حساب AWS المستهدف المحتوي على EIP المعلق. قد يشمل ذلك اختراق بيانات الدخول للحساب، استغلال أدوار إدارة الهوية والوصول (IAM) المفرطة بالسماح، أو إيجاد ثغرات أمنية أخرى توفر نقطة دخول إلى الحساب.

- طلب نقل EIP: مع الوصول إلى الحساب، يمكن للمهاجم طلب نقل EIP إلى حسابه الخاص في AWS. هذه الخطوة حاسمة لأنها تتطلب من المهاجم تعديل إعدادات خدمة السحابة لإعادة توجيه الـ EIP بعيدًا عن مالكه الشرعي.

- أنشطة خبيثة: بمجرد نجاح النقل، يقوم المهاجم بربط الـ EIP المعلق المُتحكم به الآن مع مُثيل بحوزته. يتيح لهم هذا التحكم اعتراض حركة المرور والتلاعب بها، أو إطلاق مجموعة متنوعة من الهجمات الإلكترونية التي تتراوح من تسريبات البيانات إلى توزيع البرمجيات الخبيثة، مستفيدين من سمعة الخدمات المرتبطة أصلاً.

استغلال عناوين الـ IP المؤقتة المعلقة

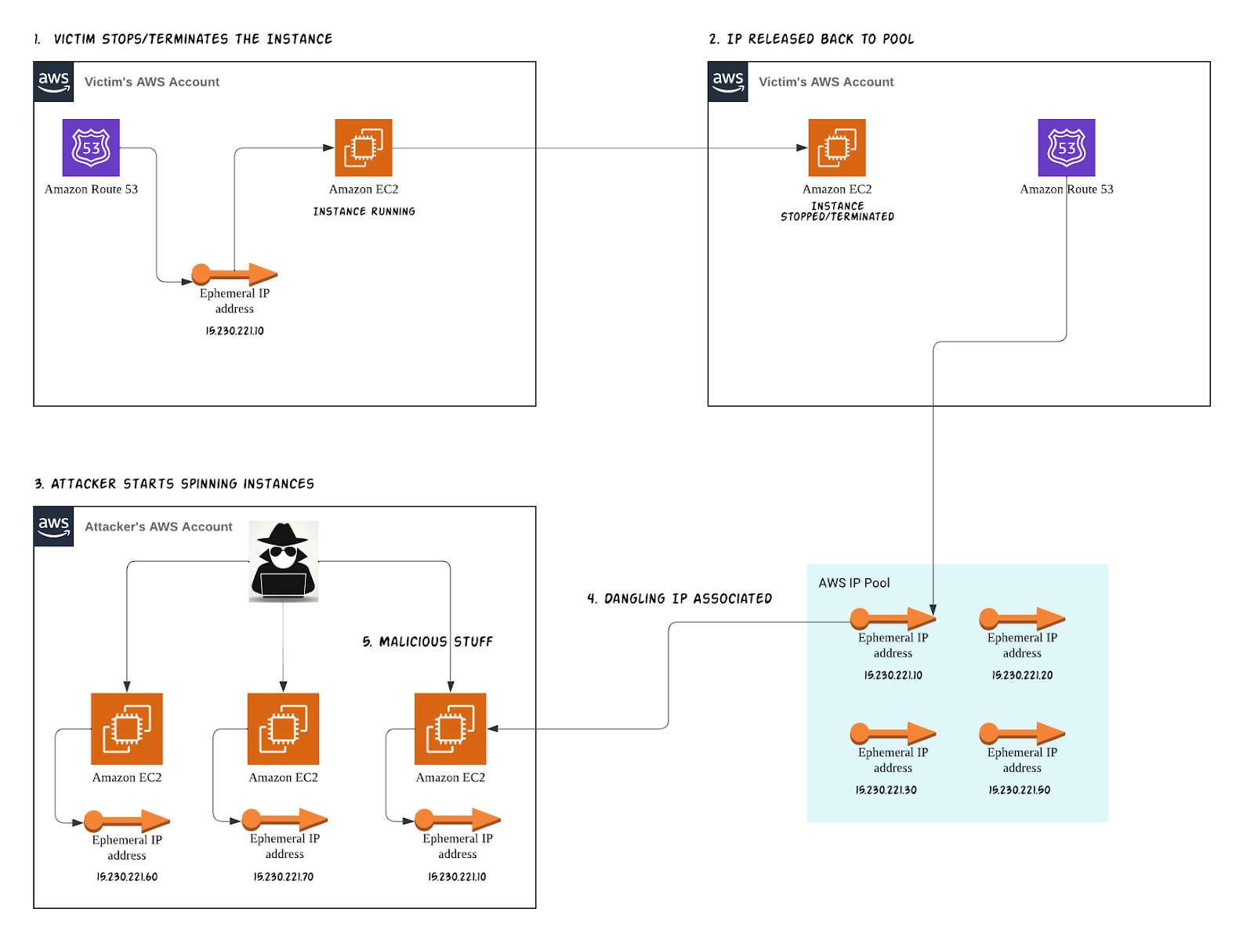

يقدم استغلال عناوين الـ IP المؤقتة المعلقة عملية أبسط نسبيًا مقارنة بنظيراتها المرنة، وذلك أساسًا لأن المهاجم لا يحتاج إلى الوصول إلى حسابات السحابة الخاصة بالضحية. فيما يلي كيف قد يستخدم المهاجمون هذه الثغرات:

- تحديد الثغرة: يكتشف المهاجمون أن عنوان IP المؤقت تم تركه معلقًا. قد يتحقق ذلك من خلال استطلاع مستهدف أو بالصدفة.

- محاولة إطلاق المثيل: ثم يطلقون مثيلات جديدة في حسابهم السحابي، على أمل تعيين عنوان IP المعلق الذي تم تحديده بواسطة نظام تخصيص عناوين IP السحابية.

- استغلال: يسمح الاستحواذ الناجح للمهاجم باعتراض البيانات والتلاعب بها المخصصة للخدمة الأصلية. يمكن للمهاجم الآن بدء مجموعة متنوعة من الأنشطة الخبيثة. قد تتراوح هذه الأنشطة من اعتراض وتلاعب حركة المرور الموجهة للخدمة الأصلية إلى إطلاق حملات تصيّد أو توزيع برمجيات خبيثة.

بالمثل، تكون عناوين الـ IP المرنة المعلقة عرضة للاستغلال عندما تصبح غير مرتبطة بالمُثيلات وتُعاد إلى التجمّع. في مثل هذه الحالات، يمكن للمهاجمين البدء في الاستحواذ وإطلاق عناوين الـ IP المرنة حتى يحصلوا على العنوان الذي يحتاجونه.

استراتيجيات التخفيف من مخاطر الاستيلاء على عناوين الـ IP المعلقة

للتخفيف الفعّال من المخاطر المرتبطة بالاستيلاء على عناوين الـ IP المعلقة، يجب اتباع نهج شامل يدمج الإجراءات الاستباقية مع العمليات المؤتمتة. بهذه الإستراتيجية، يمكن بناء دفاع قوي ضد استغلال عناوين الـ IP المعلقة، مما يعزز سلامة وأمن بيئات السحابة.

أفضل الممارسات للحد من مخاطر الاستيلاء على عناوين الـ IP المعلقة

تُعد هذه التدابير الوقائية مكونات أساسية في بناء أمان السحابة، وتعمل كخط الدفاع الأول لمنع الثغرات المتعلقة بعناوين الـ IP.

إدارة DNS والتدقيق

ابدأ بإدارة دقيقة لـ DNS من خلال التأكد من إزالة إدخالات DNS قبل إنهاء مورد مرتبط بعنوان IP عابر أو عند تحرير عنوان IP مرن مرة أخرى إلى المجموعة. اكمل ذلك من خلال التدقيقات الدورية والمراقبة المستمرة لموارد السحابة. استخدم أدوات آلية توفر رؤية فورية للتغييرات في البنية التحتية السحابية، وهي ضرورية للكشف المبكر عن عناوين الـ IP المعلقة ومعالجتها.

إدارة دورة حياة IP المرن

طور وفرض سياسات شاملة لتخصيص، وارتباط، وفك الارتباط، وإخراج عناوين IP المرنة (EIPs). يجب أن تنص هذه السياسات على إعادة تعيين أو تحرير الـ EIP فور توقف الحاجة إليها، مما يغلق نافذة الضعف التي قد يستغلها المهاجمون.

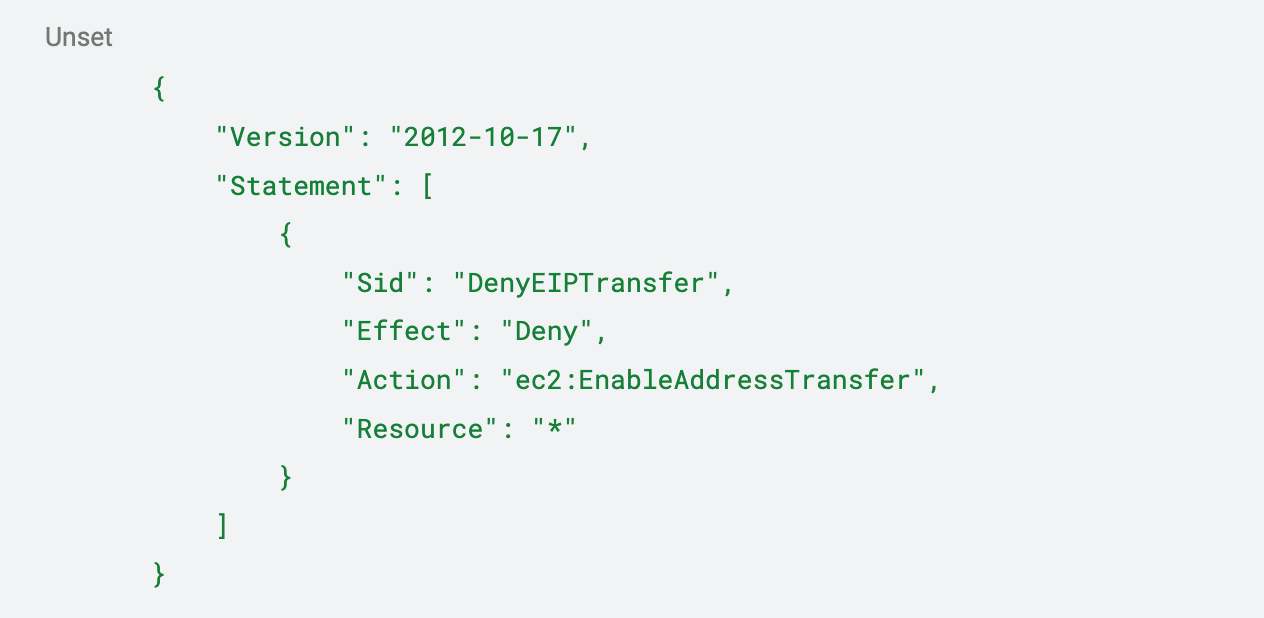

التحكم في الوصول: التأكيد على سياسات التحكم في الخدمة (SCPs)

في نطاق التحكم في الوصول، استخدم قوة سياسات التحكم في الخدمة (SCPs) لتطبيق مبدأ الحد الأدنى من الامتيازات عبر بنية السحابة الخاصة بمؤسستك. تمكّن سياسات التحكم بالخدمة (SCPs) من السيطرة المركزية على الأذونات، مما يسمح بتحديد وتقييد الإجراءات التي يمكن اتخاذها، وبالتالي تقليل فرصة ظهور عناوين الـ EIP المعلقة غير المقصودة. على سبيل المثال، من خلال تنفيذ SCP يمنع الإجراء ec2:EnableAddressTransfer، يمكنك منع النقل غير المصرح به أو العرضي لعناوين الـ EIP:

تعد هذه القطعة من السياسة مثالًا عمليًا على كيفية أن تكون SCPs محورًا في استراتيجيتك الأمنية، مما يضمن أن هذه العمليات الحرجة تجرى تحت ظروف مراقبة مشددة. من الضروري إبراز أهمية SCPs كنقطة بارزة ومستقلة داخل قسم التحكم في الوصول، لتوضيح وزنها في الوضع الأمني العام.

التعليم والتوعية

أخيرًا، عزز إطار الأمان الخاص بك عن طريق الاستثمار في برامج التعليم والتوعية لفريقك. يجب أن يكونوا على دراية بالمخاطر المحتملة المرتبطة بعناوين الـ IP المعلقة وأفضل الممارسات لتجنب هذه التهديدات. التدريب الشامل سيغرس ثقافة الوعي الأمني التي تكمل التدابير الفنية التي وضعتها.

تعزيز الأمن من خلال الأتمتة

يمكن أن يعزز أتمتة اكتشاف وإدارة عناوين الـ IP المعلقة الوضع الأمني للمؤسسة بشكل كبير. توفر الأتمتة رؤية فورية للثغرات المحتملة، وتحسن الكفاءة التشغيلية من خلال القضاء على الفحوصات اليدوية، وتمكن من استجابات سريعة للتخفيف من المخاطر.

من خلال فهم المخاطر المرتبطة بعناوين الـ IP المعلقة وتطبيق استراتيجيات التخفيف القوية، يمكن للمؤسسات حماية نفسها من خروقات أمنية محتملة، وضمان سلامة وأمن بيئات السحابة الخاصة بها.

الاكتشاف الآلي لعناوين الـ IP المعلقة

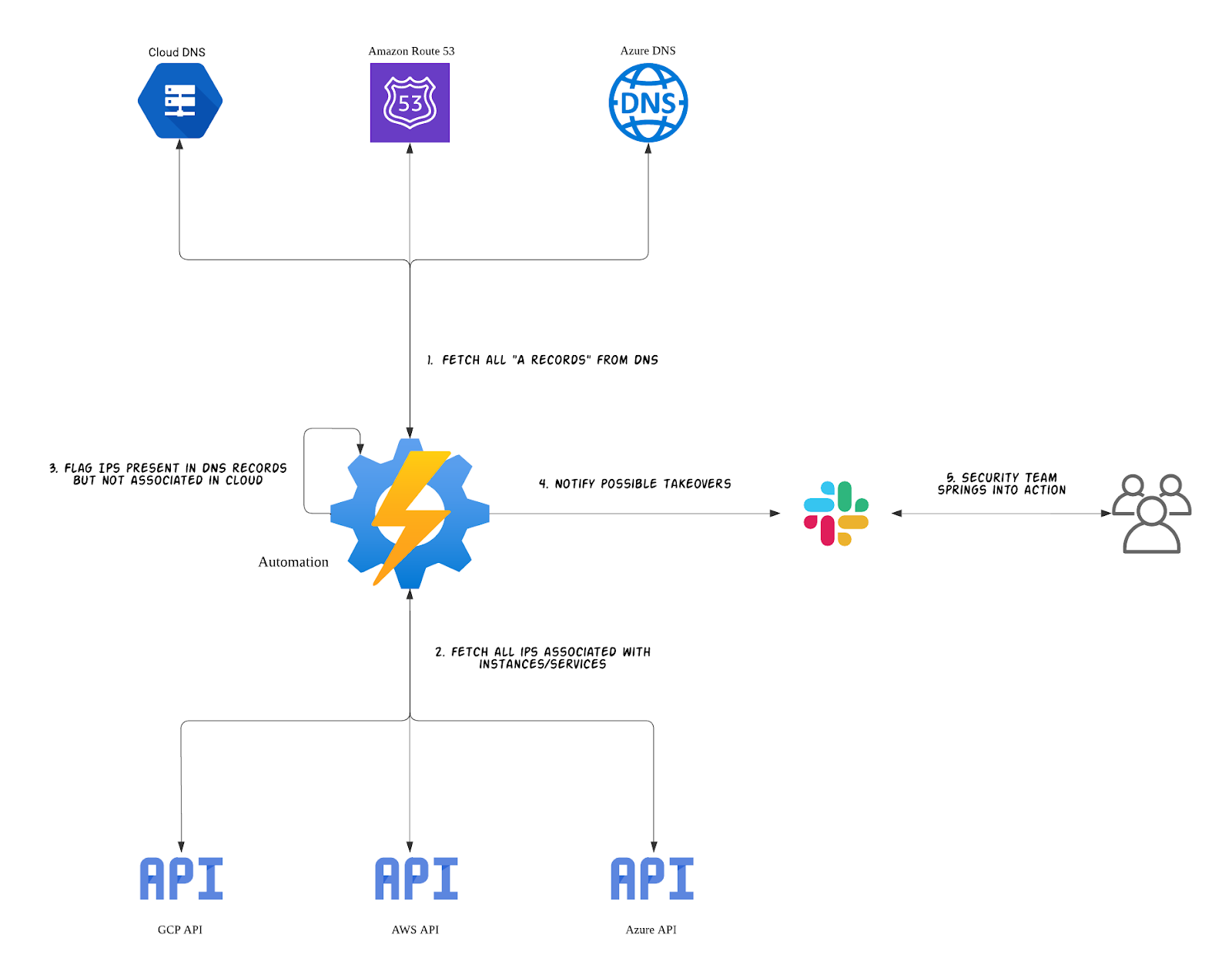

إليك كيفية عمل العملية الآلية لاكتشاف عناوين الـ IP المعلقة:

- تسترد الأداة جميع سجلات DNS A Records من مزودي خدمة DNS لديك. ثم تقوم بتصفية هذه السجلات لتحديد تلك التي تتوافق مع نطاقات الـ IP العامة لمزودي خدمات السحابة الخاصين بك (مثل AWS، GCP، أو Azure).

- وبالتزامن، تستخلص جميع عناوين الـ IP العامة المرتبطة بالموارد عبر حسابات السحابة الخاصة بك. يشمل ذلك المثيلات، وأجهزة موازن التحميل، وغيرها من الخدمات ذات الصلة.

- ثم تقارن عناوين الـ IP من سجلات DNS مع تلك المرتبطة بالموارد السحابية الفعلية. أي عنوان IP له سجل DNS نشط لكنه غير مرتبط حاليًا بموارد سحابية يتم تمييزه كخطر محتمل للاستيلاء على عنوان الـ IP المعلق.

- عند تحديد عناوين الـ IP المعلقة المحتملة، يتم إرسال إشعار إلى فريق الأمن الداخلي من خلال قناة اتصال محددة مسبقًا، مثل Slack. يمكن هذا التنبيه السريع من اتخاذ إجراءات فورية لمعالجة وتأمين أي ثغرات محددة.

من خلال أتمتة اكتشاف عناوين الـ IP المعلقة وتبسيط عملية الإخطار، يمكن للمؤسسات تحقيق عدة فوائد رئيسية:

- رؤية مباشرة: تحصل فرق الأمان على رؤى فورية عن الثغرات المحتملة، مما يقلل من فترة الفرص المتاحة للمهاجمين.

- كفاءة محسنة: يؤدي أتمتة الفحوص الروتينية لعناوين الـ IP المعلقة إلى تحرير موارد ثمينة، مما يتيح لفرق الأمان التركيز على مبادرات أمنية أكثر استراتيجية.

- استجابة سريعة: تسهل التواصل المريح من خلال التكامل مع منصات الرسائل مثل Slack التواصل السريع والتنسيق بين فرق الأمان، مما يمكّن من اتخاذ إجراء تصحيحي فوري لتخفيف المخاطر.

الخاتمة

يشكل استيلاء عناوين الـ IP المعلقة تهديدًا أمنيًا حرجًا في الحوسبة السحابية، حيث يمكن للمهاجمين اعتراض حركة المرور، وتنفيذ أنشطة خبيثة، والوصول إلى معلومات حساسة. تنبع هذه الثغرة من إدارة غير جيدة لعناوين الـ IP المرنة والمؤقتة. لمواجهة هذا التهديد، يجب على المؤسسات تنفيذ تدابير أمنية مركزة: إدارة دقيقة لسجلات DNS، تدقيقات مستمرة لموارد السحابة، سياسات صارمة لدورة حياة عناوين الـ IP المرنة، التحكم في الوصول وفقًا لمبدأ أقل الامتيازات، وتدريب شامل للموظفين. تعزز أتمتة الكشف وإدارة عناوين الـ IP المعلقة الأمن من خلال توفير رؤى فورية، وزيادة الكفاءة، وتمكين التخفيف السريع للمخاطر. تُعد الاستراتيجيات الفعالة والأتمتة ضرورية للحماية من استغلال عناوين الـ IP المعلقة، مما يؤمن البنية التحتية السحابية ضد الخروقات المحتملة.

حول المؤلفين

فيشال بانشاني هو قائد فريق أمان التطوير في Deriv. هو شغوف بأمان الإنترنت، خاصةً فيما يتعلق باختبار الاختراق وDevSecOps.

ريتيك كارايات هو مهندس أمان المنتجات في Deriv، فضولي حول كيفية عمل كل شيء تحت الغطاء. يحب الغوص عميقًا في تقنيات الحاسوب واستكشاف مكوناتها الأساسية، مثل نظام التشغيل / Kernel وتنفيذاتها الأمنية.