مهربة في وضح النهار: هجمات SVG، التهرب من البرمجيات الخبيثة، ونشوء SmuggleShield

مؤخرًا، قُبول ورقة البحث الخاصة بمدير الأمن الهجومي ديراج ميشرا، فن تهريب البرمجيات الخبيثة (كشف تقنيات الهجوم القائمة على SVG)، والأداة مفتوحة المصدر التي طورها خلال عطلة نهاية الأسبوع، SmuggleShield، في مؤتمرين رئيسيين للأمن السيبراني: Insomni’hack (سويسرا) وBlack Hat Asia (سنغافورة).

يقدم البحث تقنية "تهريب SVG" — وهي أسلوب لدمج الحمولات الخبيثة داخل ملفات SVG يمكنها تجاوز ضوابط الشبكة التقليدية في بيئات المؤسسات. منذ الكشف عنها، تم تبني هذه الطريقة في حملات هجوم حقيقية، حسب التقارير.

في مؤتمر Insomni’hack، قدم تحليلًا تقنيًا معمقًا حول تهريب SVG — من نشأته وآلياته وتطوراته — لجمهور يزيد عن 250 من محترفي أمن المعلومات في لوزان، سويسرا.

نص فارغ

تحليل تهريب SVG: أبرز المستخلصات من Insomni’hack

يستكشف البحث تطور تقنيات تهريب HTML مع تركيز خاص على الهجمات القائمة على SVG. تكتسب هذه الدراسة أهمية كبيرة لأنها تكشف عن الأساليب المتطورة التي يستخدمها المهاجمون لتجاوز ضوابط الأمان وتسليم الحمولات الخبيثة.

ما هو تهريب HTML؟

تهريب HTML هو تقنية تسليم برامج خبيثة متخفية تستغل ميزات HTML5 وJavaScript الشرعية لنشر البرمجيات الخبيثة، وأحصنة طروادة الخاصة بالوصول عن بعد (RATs)، وحمولات ضارة أخرى. تتميز هذه الطريقة بفعاليتها لأنها تبني الحمولة الخبيثة مباشرة داخل متصفح الضحية، مما يمكنها من تجاوز ضوابط أمان الشبكة مثل البروكسي وجدران الحماية.

لماذا تنجح هذه التقنية:

- يرسل المهاجم HTML/JavaScript مشفر إلى الهدف

- تمر هذه المحتويات عبر ضوابط الأمان لأنها تبدو شرعية

- ينفذ JavaScript في المتصفح لفك تشفير الحمولة وإنشاء ملف

- يبدأ المتصفح بتنزيل الملف باسم ملف محدد

نص فارغ

من HTML إلى SVG: تطور تقنيات التهريب

تكمن أهمية هذا البحث في الانتقال من تهريب HTML الأساسي إلى تقنيات أكثر تعقيدًا قائمة على SVG. تحظى ملفات SVG (الرسومات المتجهة القابلة للتوسع) بدعم واسع في المتصفحات، وبرامج البريد الإلكتروني، وعارضات الوثائق، مما يجعلها حاويات مثالية لتهريب الحمولات الخبيثة.

تطور هذه التقنية الهجومية اتبع الجدول الزمني التالي:

- قبل 2020: كانت ملفات SVG تستخدم بشكل أساسي كطعوم تصيد مع تأثير محدود

- 2020: صعود تهريب HTML باستخدام كتل JavaScript وأسماء ملفات عامة

- أوائل 2021: بدأت ملفات SVG بدمج الحمولات المشفرة بنظام Base64

- أواخر 2021: بدأت ملفات SVG تضمين حمولات سكريبت مضمّنة

- منتصف 2022: نشوء سلاسل متعددة المراحل لملفات SVG مع تأثير أكبر

- 2023: تم تقديم تقنية Named File Smuggling — وهي طريقة اكتشفتها.

- 2024: تقنيات متقدمة تمزج تهريب SVG مع أنواع ملفات أخرى

Named File Smuggling: اكتشاف حاسم يغير قواعد اللعبة

الابتكار الأساسي في بحثه هو تقنية Named File Smuggling التي تمنح المهاجمين تحكمًا كاملًا في اسم الملف الذي يتم تنزيله وامتداده — ميزة مهمة للهندسة الاجتماعية.

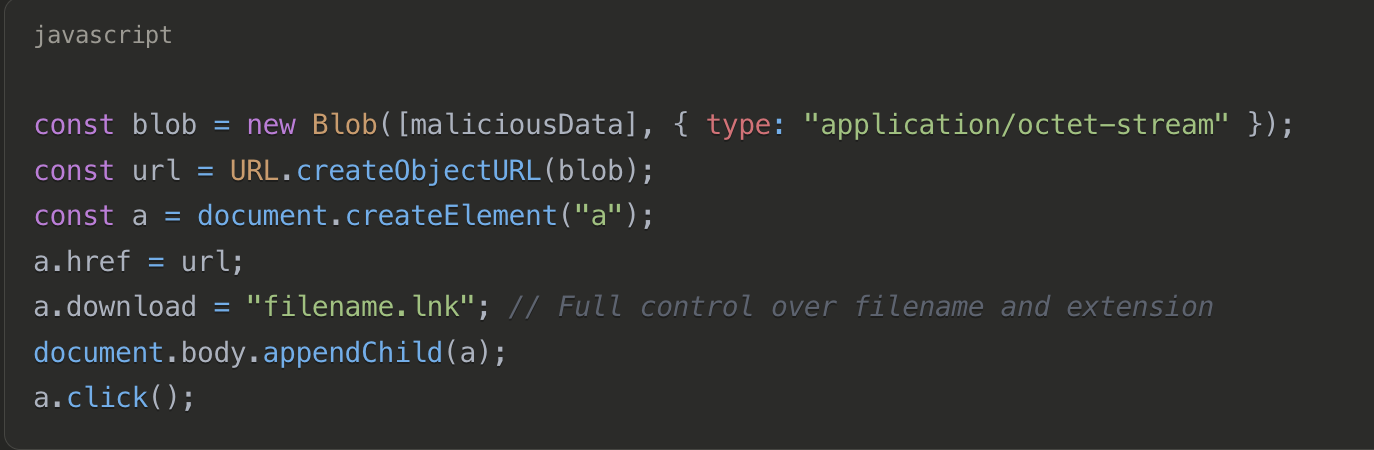

ينطوي التنفيذ التقني على كود JavaScript ينشئ كائن Blob يحتوي على بيانات خبيثة ويضبط سمة التنزيل صراحةً للتحكم في اسم الملف وامتداده:

تم اعتماد هذه التقنية منذ ذلك الحين من قبل الجهات المهددة التي توزع برامج خبيثة مثل Agent Tesla وXWorm.

بالتوازي، بدأ في تطوير أداة دفاعية مفتوحة المصدر، SmuggleShield، كمشروع عطلة نهاية الأسبوع. هذه أداة دفاعية تساعد في منع هجمات تهريب الملفات. حتى الآن، لا تقدم أية شركات حلول قوية تمنع هذه الهجمات (HTML Smuggling). تم تصميم الأداة لتوفير وقاية فعالة ضد هذه التقنيات.

تم عرض SmuggleShield في Black Hat Asia 2025 في سنغافورة (3–4 أبريل)، وحظيت باهتمام حوالي 100 مشارك في كل جلسة. استضاف المؤتمر الكلي أكثر من 1200 مشارك. من الجدير بالذكر أن شركات مثل Cisco أبدت اهتمامًا بمنهجية الأداة.

نص فارغ

SmuggleShield: الدفاع مفتوح المصدر في Black Hat Arsenal

لمواجهة هذه التهديدات، طور SmuggleShield، أداة دفاعية مفتوحة المصدر مصممة لاكتشاف ومنع هجمات تهريب HTML وSVG — وهو فجوة لا تغطيها معظم الحلول المؤسسية حالياً.

تقوم هذه الأداة بما يلي:

تستخرج ست ميزات رئيسية باستخدام التعلم الآلي، تشمل:

- طول محتوى Base64

- أنماط استخدام Blob

- التلاعب بسمة التنزيل

- كثافة السكريبت

- وظائف الترميز

- تقنيات التلاعب الثنائي

تتضمن حلقة تعلم مستمرة تتابع نتائج الكشف، وتحسن قواعد الكشف المستقبلية، وتخزن الأنماط المكتسبة محليًا لحماية تكييفية.

هنا رحلة مستخدم كاملة توضح كيفية عمل SmuggleShield.

لقد كان SmuggleShield فعالاً في اكتشاف ومنع حملات برمجيات خبيثة مختلفة، بما في ذلك Shuckworm، Quakbot، DCRat، Pikabot، وAsyncRAT.

لماذا يهم هذا البحث

يسلط هذا البحث الضوء على كيف يستغل المهاجمون سلوك المتصفح الموثوق به، وليس الثغرات التقليدية، للهروب من الكشف. يقدم SmuggleShield للمدافعين حلاً استباقيًا مفتوح المصدر في هذا المشهد المتغير للتهديدات. يمثل SmuggleShield، كمبادرة مفتوحة المصدر، خطوة مهمة نحو تزويد المدافعين بأدوات عملية وتكيفية للتصدي لهذه التهديدات المتقدمة.

يمثل مشروع SmuggleShield مفتوح المصدر مساهمة هامة في أدوات الأمن التي يمكنها المساعدة في اكتشاف ومنع هذه الأساليب المتقدمة للتسليم قبل أن يتم تنزيل الملفات الخبيثة إلى أنظمة الأهداف.

نص فارغ

المراجع:

نص فارغ

- https://github.com/RootUp/SmuggleShield

- https://github.com/surajpkhetani/AutoSmuggle

- https://cofense.com/blog/svg-files-abused-in-emerging-campaigns/

- https://insomnihack.ch/talks/the-art-of-malware-smuggling-unmasking-svg-based-attack-techniques/

- https://www.blackhat.com/asia-25/arsenal/schedule/#smuggleshield----basic-protection-against-html-smuggling-43154

نص فارغ